Eine Bank zu hacken, ähnelt normalerweise einem klassischen Überfall. Räuber dringen ein, schnappen sich die Beute und gehen wieder. Eine professionelle Hacker-Bande hat beim Überall auf eine brasilianische Bank aber eine hinterhältigere Methode gewählt: Eines Nachmittags an einem Wochenende haben sie alle Online-Kunden auf eine perfekt rekonstruierte Version der Website umgeleitet, wo diese dann ganz gefügig ihre Kontodaten hinterließen.

Forscher des Internet-Sicherheitsunternehmens Kaspersky haben am Dienstag diesen bisher einmaligen Fall von Bankbetrug dokumentiert, bei dem im Grunde der gesamten Online-Fußabdruk der Bank gekapert wurde. Um Ein Uhr mittags am 22. Oktober 2016, so behaupten die Forscher, haben die Hacker die DNS-Register aller 36 Online-Präsenzen der Bank geändert. Sie hatten damit alle Desktop- und mobilen Websites unter ihrer Kontrolle und leiteten die Kunden damit zu ihren falschen Phishing-Seiten um.

In der Praxis hieß das: Die Täter konnten Login-Daten von Seiten stehlen, auf die die Kunden über die echten Webadressen der Bank umgeleitet wurden. Kaspersky glaubt außerdem, dass die Hacker gleichzeitig alle Transaktionen von Geldautomaten und bargeldlosen Kassensystemen auf ihre eigenen Server umgeleitet haben. So könnten sie die Kredikartendaten eines Jeden abgefangen haben, der diese an diesem Samstagnachmittag benutzt hat.

„Absolut alle Onlinetätigkeiten waren für fünf bis sechs Stunden unter der Kontrolle der Angreifer,” sagt Dmitry Bestuzhev, einer der Kaspersky-Forscher. Dieser hat die Attacke in Echtzeit analysiert, nachdem er merkte, dass Kunden sich mit Malware infizierten, die scheinbar von den gültigen Domains der Bank kam. Laut Bestuzhev bedeutete der DNS-Angriff aus der Perspektive der Hacker, dass „sie zur Bank wurden und alles nun ihnen gehörte.”

DNS-Stress

Kaspersky hat den Namen der angegriffenen Bank nicht veröffentlicht. Aber das Unternehmen bestätigt, dass es sich um ein großes brasilianisches Finanzunternehmen mit hunderten Geschäftszweigen, Niederlassungen in den USA und Cayman Inseln, fünf Millionen Kunden und mehr als 27 Milliarden Dollar Vermögen gehandelt hat. Und obwohl Kaspersky das volle Ausmaß des Verlusts nicht beziffern kann, kann der Fall als Warnung für alle Banken gelten, was passieren kann, wenn Sicherheitslücken in ihren Domain Name Systems zu einem Kontrollverlust aller digitalen Geschäfte führen.

„Es ist ein bekanntes Bedrohungsszenario im Internet,” sagt Bestuzhev. „Aber wir haben es noch nie in so großem Ausmaß erlebt.” Das Domain Name System, oder DNS, ist ein wichtiges Protokoll, das unter der Motorhaube des Internets vor sich hin arbeitet: Es übersetzt Domain-Namen mit alphanumerische Zeichen (wie Google.com) in IP-Adressen (wie 74.125.236.195), die den genauen Standort der Computer repräsentieren, die Websites oder andere Dienste hosten. Diese Verzeichnisse anzugreifen kann Seiten vom Netz nehmen oder – und das ist noch viel schlimmer – sie auf ein vom Hacker bestimmtes Ziel umleiten.

2013 hat die Syrische Elektronische Armee die DNS-Namen der New York Times so geändert, dass Nutzer zu einer Seite mit ihrem Logo umgeleitet wurden. Und der Mirai Botnet-Angriff auf den DNS-Provider Dyn hat kürzlich einen großen Teil des Netzes lahmgelegt – unter anderem auch Amazon, Twitter und Reddit.

Die brasilianischen Bank-Angreifer haben das DNS ihrer Opfer auf eine gezieltere und profitgetriebenere Art und Weise ausgenutzt. Kaspersky glaubt, dass die Täter die Bank bei Registro.br kompromittiert haben. Das ist der Domain-Registrierungsdienst der Firma, die die brasilianischen Top-Level-Domains vergibt und auch die DNS der Bank betreut. Mit dem Zugang, so glauben die Forscher, waren die Angreifer fähig, die Registrierung für alle Bank-Domains gleichzeitig zu ändern und sie auf Server umzuleiten, die die Angreifer auf Googles Cloud Platform eingerichtet hatten.

War die Domain einmal gekapert, wurde jeder, der eine URL der Bank aufrief, zu einer identisch aussehenden Seite umgeleitet. Diese hatten sogar gültige HTTPS-Zertifikate mit dem Namen der Bank, sodass die Browser wie bei der echten Seite ein grünes Schloss und den Name der Bank anzeigten. Kaspersky fand heraus, dass die Zertifikate sechs Monate früher von Let’s Encrypt vergeben worden sind. Die Non-Profit Zertifizierungsstelle hoffte, dass mit dem leichteren Vergabeverfahren, mehr Anbieter auf die sichere HTTPS-Verschlüsselung umsteigen.

„Wenn eine Instanz die Kontrolle über ein DNS übernimmt, und damit effektiv auch die Domain kontrolliert, ist es theoretisch auch möglich, von uns ein Zertifikat zu erhalten,” sagt Let’s Encrypt-Gründer Josh Aas. „Eine solche Vergabe würde uns nicht als Falschvergabe gelten, da die Instanz in der Lage gewesen wäre, eine ordnungsgemäße Kontrolle über die Domain zu demonstrieren.”

Im Endeffekt war der Hack so vollständig durchdacht, dass die Bank nicht einmal E-Mails versenden konnte. „Sie konnten nicht einmal mehr mit Kunden kommunizieren und sie vor der Attacke warnen,“ sagt Bestuzhev. „Wenn dein DNS unter der Kontrolle von Cyberkriminellen ist, bist du im Grunde verloren.”

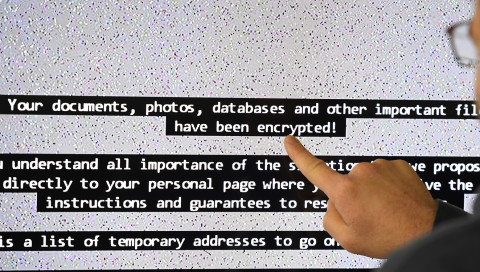

Neben dem bloßen Phishing, haben die gefälschten Seiten die Nutzer auch mit Malware infiziert, die dich als Update für das Sicherheits-Plug-in für den Browser getarnt hat, das die brasilianischer Bank ihren Kunden anbietet. Laut der Analyse von Kaspersky hat die Malware nicht nur Log-in-Daten ausgespäht – von der brasilianischen und acht weiteren Banken – sondern auch E-Mail- und FTP-Anmeldedaten, Kontaktlisten von Outlook und Exchange. Diese gingen dann an einen Server in Kanada. Der Trojaner beinhaltete auch eine Funktion, die Antivirus-Software abschalten sollte. Für die infizierten Kunden, war die Angelegenheit nach dem fünf Stunden anhaltenden Angriff noch lange nicht vorbei. Die Malware beinhaltete Fetzen in portugiesischer Sprache, was darauf deutet, dass die Hacker selbst Brasilianer waren.

Völlige Übernahme

Nach den fünf Stunden, so Kaspersky, hat die Bank die Kontrolle wieder zurück erlangt. Wahrscheinlich, indem sie beim DNS-Dienstleister NIC.br angerufen und ihn überzeugt hat, die DNS Registrierung wieder zu korrigieren. Wie viele Kunden der Bank genau von der Attacke betroffen waren, ist nicht bekannt. Kaspersky sagt, die Bank hätte diese Information weder mit ihnen geteilt, noch den Angriff öffentlich kommuniziert. Es ist möglich, dass die Hacker nun Hunderttausende oder Millionen von Kontodaten besitzen, die sie durch ihre Phishing-Aktion, sowie die umgeleitete Transaktionen an Geldautomaten- und Kassensystemen. „Wir wissen wirklich nicht, was den größeren Schaden verursacht hat: Die Malware, das Phishing, Kassensysteme oder Geldautomaten,” sagt Bestuzhev.

Und wie konnte NIC.br überhaupt die Kontrolle über die Domains der Bank verlieren? Kaspersky nennt einen Eintrag im Blog von NIC.br vom Januar, in dem sie Schwachstellen an ihrer Website zugeben, die unter bestimmten Umständen, Änderungen in den Einstellungen ihrer Kunden ermöglicht haben könnten. Aber NIC.br stellte in dem Post auch fest, dass keine Beweise existieren, dass die Attacke stattgefunden hat. Außerdem ist darin flüchtig die Rede von „jüngsten Vorfällen von größeren Problemen im Zusammenhang von Änderungen an DNS Servern”. Diese wurden aber „Social Engineering-Attacken” zugeschrieben.

In einem Telefongespräch weist NIC.brs Technology Director Frederico Neves die Behauptugen von Kaspersky zurück, dass alle 36 Domains der Bank gehackt worden seien. „Ich kann versichern, dass die Zahlen, die Kaspersky veröffentlicht, reine Spekulationen sind,” so Neves.

Er bestritt, dass NIC.br gehackt wurde, räumt allerdings ein, dass Konten möglicherweise durch Phishing-Attacken oder gehackte E-Mail-Konten von Kunden, geändert wurden. „Jede Registrierstelle von der Größe unserer hat regelmäßig Fälle von kompromittierten Nutzerkonten,” sagt er.

Bestuzhev von Kaspersky argumentiert, dass der Zwischenfall für Banken als klare Warnung gelten muss, die Sicherheit ihrer DNS zu überprüfen. Er merkt an, dass die Hälfte der 20 vermögendsten Banken sich nicht selbst um ihre DNS kümmern. Stattdessen lassen sie es in den Händen von potenziell hackbaren Drittanbietern.

Egal wer die DNS der Banken nun kontrolliert, sie können Vorkehrungen treffen, die einen Angriff immens erschweren oder verhindern würden. Einige Registrierungs-Unternehmen bieten Registry-Sperren oder Zwei-Faktor-Authentifizierung an, die es Hackern erschwert, die DNS zu ändern.

Wie der brasilianische Überfall beweist, kann eine Domain-Änderung praktisch alle anderen Sicherheitsmaßnahmen aushebeln, wenn diese einfachen Vorsichtsmaßnahmen nicht getroffen werden. Deine verschlüsselte Website und deaktiviertes Netzwerk nützen nichts, wenn deine Kunden still und heimlich zu Bizarro-Versionen deiner Website tief in der Unterwelt des Internets umgeleitet werden.